DNS Cache Poisoning یک نوع حمله سایبری است که به منظور تغییر پاسخهای ذخیره شده در حافظه کش سرورهای DNS طراحی شده است. این حمله میتواند به ترافیک اینترنتی منجر شود که به سمت سرورهای جعلی هدایت میشود، که این امر میتواند به سرقت اطلاعات یا نفوذ به سیستمها منجر شود.

مکانیزم کار DNS Cache Poisoning

نحوه عملکرد

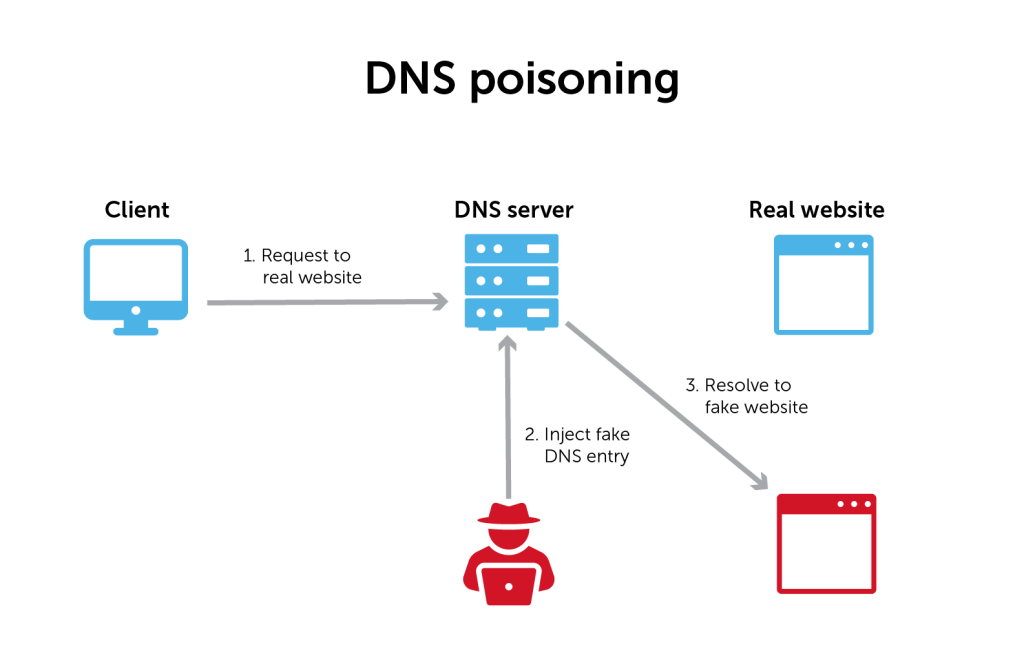

- درخواست DNS: زمانی که یک کاربر نام دامنهای مانند “google.com” را وارد میکند، سیستم او ابتدا به سرور DNS مراجعه میکند تا آدرس IP مرتبط با آن دامنه را دریافت کند.

- پاسخ DNS: سرور DNS پاسخ میدهد و آدرس IP را به کاربر ارائه میدهد.

- حمله: در حمله DNS Cache Poisoning، مهاجم سعی میکند تا یک پاسخ نادرست را قبل از دریافت پاسخ صحیح از سرور معتبر به سرور DNS تزریق کند. این پاسخ نادرست در حافظه کش سرور ذخیره میشود و باعث میشود که کاربران به آدرس IP جعلی هدایت شوند.

روشهای حمله

- تزریق پاسخ: مهاجم میتواند با ارسال بستههای پاسخ DNS به سرور، اطلاعات نادرست را در کش سرور قرار دهد.

- استفاده از آسیبپذیریها: بسیاری از سرورهای DNS دارای آسیبپذیریهایی هستند که مهاجمین میتوانند از آنها استفاده کنند تا ترافیک را به سمت دامنههای مخرب هدایت کنند.

پیامدها

حملات DNS Cache Poisoning میتوانند عواقب جدی داشته باشند:

- سرقت اطلاعات: کاربران ممکن است به وبسایتهای فیشینگ هدایت شوند که اطلاعات شخصی آنها را جمعآوری میکنند.

- اختلال در خدمات: این نوع حملات میتوانند باعث اختلال در دسترسی به وبسایتهای قانونی شوند و خدمات آنلاین را مختل کنند.

راهکارهای پیشگیری

- استفاده از DNSSEC: یکی از راهکارهای مؤثر برای جلوگیری از DNS Cache Poisoning استفاده از DNSSEC (Domain Name System Security Extensions) است. این فناوری با امضای دیجیتال رکوردهای DNS، اطمینان حاصل میکند که پاسخهای دریافتی معتبر هستند و دستکاری نشدهاند.

- بهروزرسانی نرمافزارها: نگهداری و بهروزرسانی منظم نرمافزارهای سرور DNS نیز میتواند خطرات ناشی از این نوع حملات را کاهش دهد.

DNS Cache Poisoning یک تهدید جدی برای امنیت سایبری است و نیازمند توجه و اقدام مناسب برای محافظت از سیستمها و اطلاعات کاربران است.