DNS Tunneling یک تکنیک است که به وسیله آن دادهها از طریق پروتکل DNS (Domain Name System) به صورت مخفیانه و بدون مجوز منتقل میشوند. این روش به مهاجمان اجازه میدهد تا از DNS برای دور زدن مکانیزمهای امنیتی شبکه و انتقال اطلاعات حساس استفاده کنند.

نحوه کار DNS Tunneling

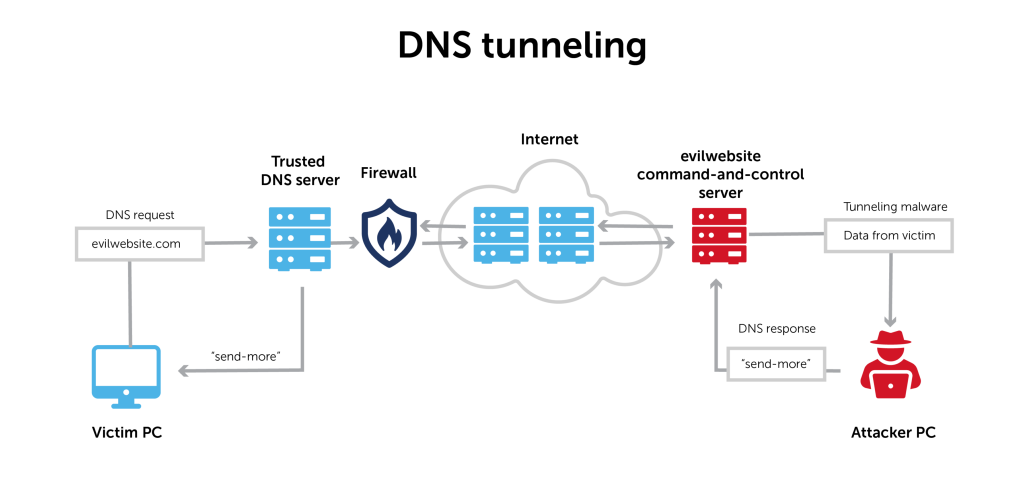

- پیکربندی سرور و کلاینت: مهاجم یک دامنه را ثبت کرده و سرور خود را برای دریافت و رمزگشایی دادهها پیکربندی میکند.

- تکهتکه کردن دادهها: دادههای مورد نظر به قطعات کوچکی تقسیم میشوند که میتوانند در درخواستهای DNS قرار گیرند.

- ارسال درخواستها: کلاینت درخواستهای DNS شامل دادههای جاسازی شده را به سرور DNS ارسال میکند.

- رمزگشایی توسط سرور مخرب: سرور مخرب این درخواستها را دریافت کرده و دادههای جاسازی شده را بازسازی میکند.

این تکنیک به مهاجمان اجازه میدهد تا اطلاعات را از شبکههای محافظتشده استخراج کنند یا با سرورهای کنترلی (C2) ارتباط برقرار کنند.

کاربردها و اهداف DNS Tunneling

- دور زدن فیلترینگ: مهاجمان میتوانند از DNS Tunneling برای عبور از فیلترهای امنیتی استفاده کنند.

- انتقال دادههای سرقتی: این روش برای ارسال اطلاعات حساس از شبکههای قربانی به کار میرود.

- برقراری ارتباط مخفیانه: بدافزارها میتوانند با استفاده از این تکنیک بدون شناسایی با سرورهای C2 ارتباط برقرار کنند.

روشهای مقابله با DNS Tunneling

- نظارت بر ترافیک DNS: تحلیل حجم غیرعادی ترافیک DNS و شناسایی الگوهای غیرمعمول میتواند به شناسایی حملات کمک کند.

- استفاده از فیلترهای امنیتی: پیادهسازی فیلترهای امنیتی برای شناسایی و مسدود کردن درخواستهای مشکوک DNS.

- استفاده از DNSSEC: این فناوری با امضای دیجیتال رکوردهای DNS، اطمینان حاصل میکند که پاسخهای دریافتی معتبر هستند.

- آموزش کارکنان: آموزش کارکنان در مورد خطرات امنیتی و شیوههای شناسایی حملات میتواند به کاهش ریسک کمک کند.

با توجه به پیچیدگی و پیشرفت حملات DNS Tunneling، لازم است سازمانها اقدامات مؤثری برای شناسایی و مقابله با این تهدیدات انجام دهند.