DNS Reflection/Amplification یه نوع حملهی DDoS (Distributed Denial of Service) پیشرفته هستش که از ویژگیهای پروتکل DNS سوء استفاده میکنه تا ترافیک زیادی رو به سمت قربانی هدایت کنه و خدماتش رو مختل کنه. این حمله دو مرحلهی اصلی داره: انعکاس (Reflection) و تقویت (Amplification).

نحوهی کار حمله:

- انعکاس (Reflection):

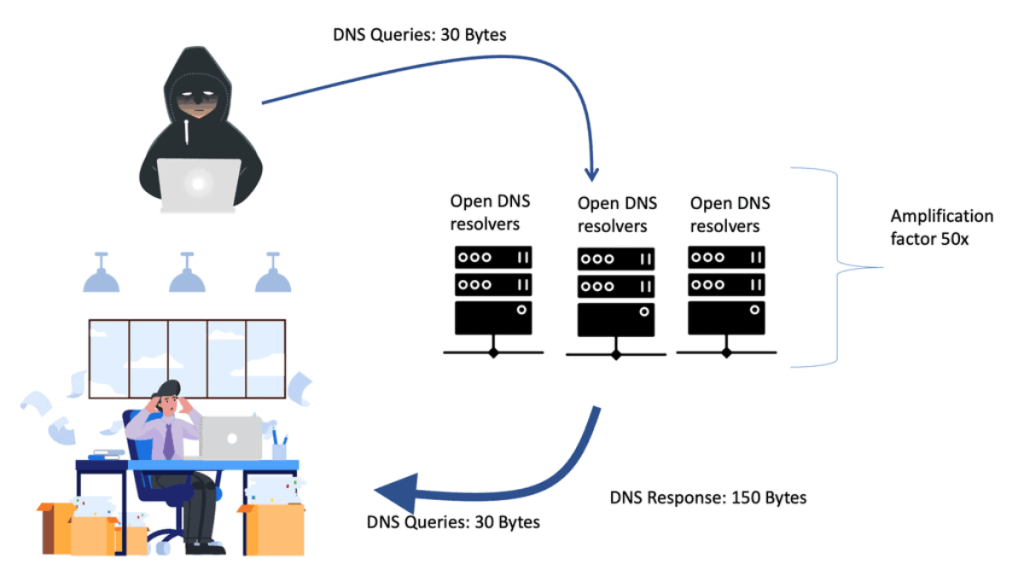

- حملهکننده درخواستهای DNS جعلی ارسال میکنه و آدرس مبدأ (Source IP) رو به جای آدرس خودش، آدرس قربانی قرار میده.

- سرورهای DNS این درخواستها رو دریافت میکنن و پاسخها رو به آدرس قربانی ارسال میکنن (چون فکر میکنن درخواست از طرف قربانی ارسال شده).

- تقویت (Amplification):

- حملهکننده از درخواستهای DNS خاصی استفاده میکنه که پاسخهای خیلی بزرگتری ایجاد میکنن. مثلاً درخواستهایی که کل رکوردهای DNS یه دامنه رو برمیگردونن.

- این باعث میشه حجم پاسخها خیلی بزرگتر از حجم درخواستها بشه (مثلاً ۱۰ تا ۱۰۰ برابر بزرگتر). این پدیده رو تقویت میگن.

مثال ساده:

- حملهکننده یه درخواست کوچیک (مثلاً ۶۰ بایت) به سرور DNS ارسال میکنه.

- سرور DNS یه پاسخ بزرگ (مثلاً ۳۰۰۰ بایت) به آدرس قربانی ارسال میکنه.

- اگر حملهکننده هزاران درخواست ارسال کنه، قربانی با حجم عظیمی از ترافیک مواجه میشه و خدماتش مختل میشه.

چرا این حمله خطرناکه؟

- استفاده از سرورهای معتبر: حملهکننده از سرورهای DNS معتبر و قانونی سوء استفاده میکنه، بنابراین تشخیص حمله سختتره.

- تقویت ترافیک: حجم ترافیک ارسالی به قربانی میتونه خیلی بزرگتر از ترافیک ارسالی توسط حملهکننده باشه.

- پنهان شدن حملهکننده: چون آدرس مبدأ جعلی هست، شناسایی حملهکننده اصلی سختتره.

روشهای مقابله:

- محدود کردن درخواستهای بازتابی (Rate Limiting): سرورهای DNS میتونن تعداد درخواستهایی که از یه منبع خاص دریافت میشن رو محدود کنن.

- فیلتر کردن ترافیک: استفاده از فایروالها یا سیستمهای تشخیص نفوذ برای مسدود کردن ترافیکهای مشکوک.

- غیرفعال کردن رکوردهای DNS بزرگ: سرورهای DNS میتونن رکوردهای بزرگی مثل ANY رو غیرفعال کنن تا از تقویت جلوگیری بشه.

- استفاده از Anycast: توزیع ترافیک بین چندین سرور DNS برای کاهش اثرات حمله.

- DNSSEC: استفاده از پروتکل امنیتی DNSSEC برای افزایش امنیت و جلوگیری از سوء استفاده.

تفاوت با DNS Flood:

- DNS Flood: در این حمله، حملهکننده مستقیماً به سمت قربانی ترافیک ارسال میکنه.

- DNS Reflection/Amplification: حملهکننده از سرورهای DNS به عنوان واسطه استفاده میکنه و ترافیک رو به سمت قربانی هدایت میکنه.

این حمله یکی از خطرناکترین انواع حملات DDoS هستش و نیاز به راهحلهای امنیتی قوی داره.