حمله NXDOMAIN یک نوع حمله سایبری است که به منظور مختل کردن عملکرد سرورهای DNS طراحی شده است. این حمله به صورت عمدی با ارسال تعداد زیادی درخواست به دامنههای غیرموجود (Non-Existent Domains) انجام میشود و هدف آن پر کردن حافظه کش سرور DNS با پاسخهای NXDOMAIN است.

نحوه عملکرد حمله NXDOMAIN

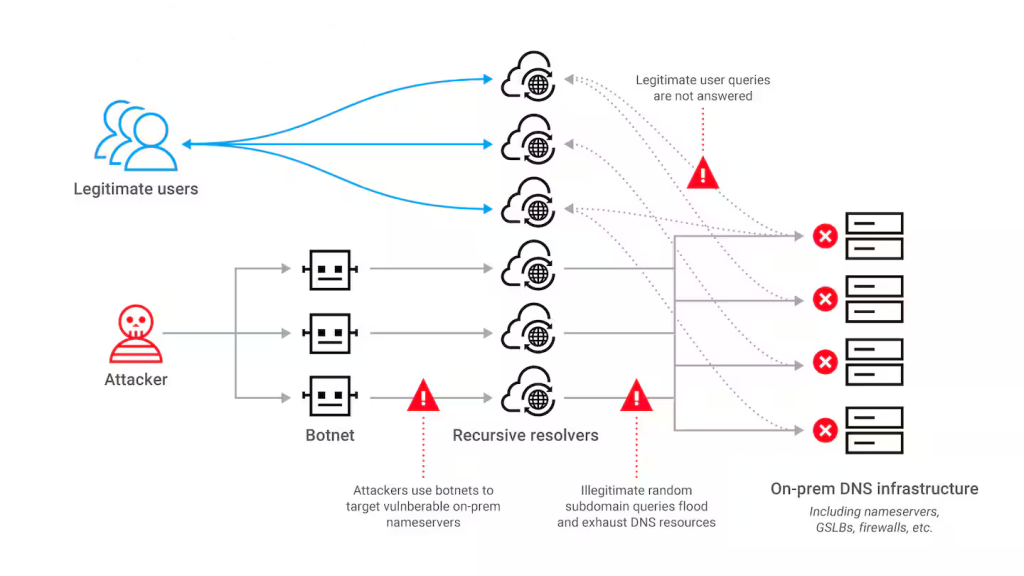

- ارسال درخواستهای بیاعتبار: مهاجم با استفاده از باتنت یا سیستمهای مختلف، تعداد زیادی درخواست DNS به دامنههایی که وجود ندارند ارسال میکند.

- پر شدن حافظه کش: سرور DNS به این درخواستها پاسخ میدهد و خطای NXDOMAIN را برمیگرداند، که باعث پر شدن حافظه کش سرور میشود.

- مختل شدن درخواستهای قانونی: با پر شدن کش، سرور قادر به پاسخگویی به درخواستهای واقعی کاربران نخواهد بود و این امر منجر به عدم دسترسی کاربران به وبسایتهای قانونی میشود.

پیامدهای حمله NXDOMAIN

- اختلال در دسترسی: کاربران ممکن است نتوانند به وبسایتهای مورد نظر خود دسترسی پیدا کنند.

- افزایش بار سرور: منابع سرور DNS به دلیل پردازش درخواستهای غیرمعتبر تحت فشار قرار میگیرند، که میتواند منجر به کاهش کیفیت خدمات شود.

روشهای مقابله با حملات NXDOMAIN

- نظارت و تحلیل ترافیک: پیگیری ترافیک ورودی و شناسایی الگوهای غیرعادی میتواند به شناسایی زودهنگام حملات کمک کند.

- استفاده از فیلترهای امنیتی: پیادهسازی فیلترهای امنیتی برای مسدود کردن درخواستهای مشکوک و غیرمعتبر.

- تنظیم محدودیتهای نرخ (Rate Limiting): محدود کردن تعداد درخواستهایی که از یک منبع مشخص دریافت میشود، میتواند از بروز حملات جلوگیری کند.

- استفاده از DNSSEC: این فناوری با امضای دیجیتال رکوردهای DNS، اطمینان حاصل میکند که پاسخها معتبر هستند و مانع از حملات DNS Spoofing و مشابه آن میشود.

با توجه به پیچیدگی و شدت حملات NXDOMAIN، اتخاذ تدابیر امنیتی مناسب برای حفاظت از زیرساختهای DNS ضروری است.